KNF:ADFS-Migratie

Inleiding

Dit document is een aanvulling op Entree Federatie Handleiding ADFS 2.0.

Er vanuit gaande dat genoemde handleiding is gebruikt bij het inrichten van uw ADFS 2.0 omgeving kunt u dit document gebruiken wanneer u migreert van een reeds op Entree Federatie aangesloten ELO (Identity Provider) naar uw eigen ADFS omgeving. Wanneer u van Moodle, Magister, SOMtoday of een andere Identity Provider naar ADFS 2.0 wilt migreren, zullen uw gebruikers hun huidige identiteit verliezen binnen Entree Federatie. Hierdoor zullen profielen die bij de aangesloten diensten zijn gemaakt (denk aan Wikiwijs, Teleblik, uitgeverijen, etc.) niet meer kunnen worden gebruikt. Doel van dit document is een stap voor stap aanpassing in de Claim Rules in ADFS 2.0 waardoor uw gebruikers hun identiteit na migratie behouden.

Oorzaak verliezen identiteit

Wanneer u een koppeling maakt met de Entree Federatie is er een unieke identifier benodigd voor het bepalen van welke koppeling er gebruikt wordt. In uw huidige koppeling kon deze identifier niet automatisch door de ELO worden aangeleverd, maar werd deze door Kennisnet of de ELO bepaald. Met een SAML 2.0 koppeling (daarmee ook ADFS 2.0) wordt deze identifier (EntityID) door het ELO systeem zelf bepaald en doorgegeven via metadata.

Het attribuut uid en NameID bestaan uit een username@realm. De realm werd voorheen automatisch aangevuld op basis van de identifier van de ELO. Hierdoor zijn deze waarden vooraf al bepaald en zullen deze in de nieuwe situatie statisch moeten worden opgegeven.

Controle attributen voor migratie

U kunt uw attributen voor migratie bekijken via de ReferentieSP:

- Productie: https://referentie.entree.kennisnet.nl/referentiesp

- Staging: https://referentie-s.entree.kennisnet.nl/referentiesp

- Selecteer uw school en (oude) ELO in het Kennisnet inlogscherm en druk op Verder

- U komt nu uit op een inlogpagina van uw ELO

- Log in met uw instellingsaccount

- Als alles goed is gegaan ziet u een overzicht van de attributen die worden vrijgegeven door uw instelling.

De volgende attributen moeten voor en na migratie gelijk zijn:

- aselectorganization

- uid

- nlEduPersonRealId

- employeeNumber

Noteer deze gegevens of neem hiervan een screenshot om deze op een later tijdstip te vergelijken met de gegevens die door de ADFS koppeling worden verstuurd. Indien u in plaats daarvan een foutmelding ziet dient u contact op te nemen met de servicedesk.

Aanpassen ADFS 2.0 Claims

De volgende alinea’s helpen u stap voor stap aanpassingen te maken in de ADFS 2.0 Claim rules naar de Entree Federatie toe. Hierin worden twee attributen statisch gemaakt, waardoor uw migratie geen impact heeft op de identiteit van de gebruiker binnen de Entree Federatie.

Nieuw uid attribuut aanmaken

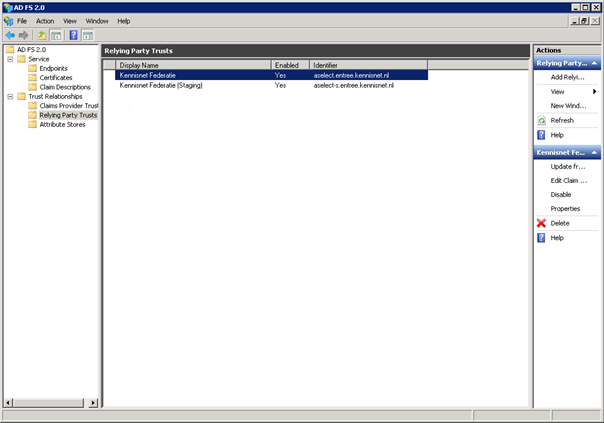

- Kies op de ADFS 2.0-server Start > All programs > Administrative Tools > ADFS 2.0 Management om de ADFS 2.0 configuratie applicatie te starten.

- Kies in de linker kolom Trust Relationships > Relying Party Trusts.

- Rechterklik op Entree Federatie en klik op Edit Claim Rules.

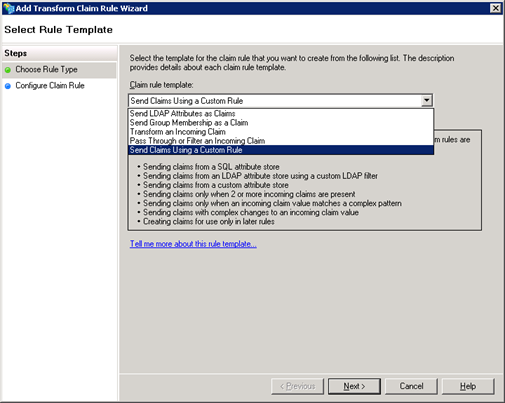

- Klik op Add Rule…

- Kies onder 'Claim rule template' voor Send Claims Using a Custom Rule klik op Next.

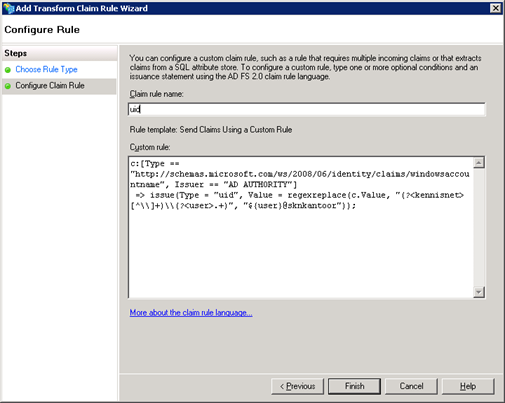

- Vul uid in in het veld ‘Claim rule name’.

- Vul de volgende code in het tekstveld in:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"]

=> issue(Type = "uid", Value = regexreplace(c.Value, "(?<kennisnet>[^\\]+)\\(?<user>.+)", "${user}@sknkantoor"));

- Wijzig nu “sknkantoor” in de waarde die in stap 2.1 achter het aselectorganization staat.

- Klik op Finish

Nieuw NameId attribuut aanmaken

Volg stap 1 t/m 5 uit alinea 3.1

- Vul NameId in in het veld ‘Claim Rule name’

- Vul de volgende code in het tekstveld in:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"]

=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Value = regexreplace(c.Value,

"(?<kennisnet>[^\\]+)\\(?<user>.+)", "${user}@sknkantoor"));

Volg nu stap 8 en 9 uit alinea 3.1

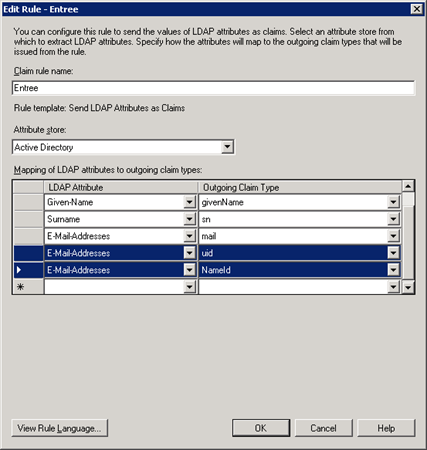

Opschonen oude uid en NameId attribuut

- Kies op de ADFS 2.0-server Start > All programs > Administrative Tools > ADFS 2.0 Management om de ADFS 2.0 configuratie applicatie te starten.

- Kies in de linker kolom Trust Relationships > Relying Party Trusts.

- Rechterklik op Entree Federatie en klik op Edit Claim Rules.

- Selecteer de Rule Name ‘Entree’ en klik op Edit Rule.

- Selecteer de regels met Outgoing Claim Type “NameId” en “uid” en verwijder deze door op delete te drukken.

- Klik op OK.

- Klik op Apply.

Testen

U kunt testen of de aansluiting en de vrijgave van de attributen is gelukt via de referentie service provider:

- Productie: https://referentie.entree.kennisnet.nl/referentiesp

- Staging: https://referentie-s.entree.kennisnet.nl/referentiesp

- Selecteer uw school in het Kennisnet inlogscherm en druk op Verder

- U komt nu uit op een inlogpagina van uw ADFS 2.0 server

- Log in met uw instellingsaccount

- Als alles goed is gegaan ziet u een overzicht van de attributen die worden vrijgegeven door uw instelling.

- Vergelijk nu de attributen voor en na de attribuut wijziging.

- Zodra in beide situaties de attributen gelijk zijn is uw migratie gereed.

Indien u in plaats daarvan een foutmelding ziet dient u contact op te nemen met onze servicedesk.