KNF:ADFSx-IdP: verschil tussen versies

| Regel 39: | Regel 39: | ||

#Kies in de linker kolom '''Relying Party Trusts'''. |

#Kies in de linker kolom '''Relying Party Trusts'''. |

||

| − | #: [[Bestand: |

+ | #: [[Bestand:adfs27.png|500px]] |

#Klik in de middelste kolom op '''Entree Federatie''' en vervolgens in de rechterkolom op '''Edit Claim Issuance Policy'''. |

#Klik in de middelste kolom op '''Entree Federatie''' en vervolgens in de rechterkolom op '''Edit Claim Issuance Policy'''. |

||

#: [[Bestand:adfs3-28.png|500px]] |

#: [[Bestand:adfs3-28.png|500px]] |

||

Versie van 12 jul 2017 13:59

Entree Federatie Handleiding ADFS 3.x voor aansluiting als identity provider (DOCUMENT IN BEWERKING)

Attributen vrijgeven

Attributen zijn gebruikerskenmerken die de ADFS server na een geslaagde authenticatie van een gebruiker kan toevoegen aan informatie die aan de Entree Federatie wordt doorgegeven. Voorbeelden van attributen zijn bijvoorbeeld de voornaam, achternaam, e-mailadres, geboortedatum en rol van de gebruiker of de naam en de BRIN van uw instelling.

De set van gestandaardiseerde attributen die binnen de Entree Federatie kunnen worden gebruikt, vindt u hier:

http://developers.wiki.kennisnet.nl/index.php?title=KNF:AttributenOverzicht

U dient tenminste de als verplicht aangemerkte attributen vrij te geven aan de Entree Federatie, anders werkt de koppeling niet.

Attributen definiëren

Als eerste dienen alle attributen welke u van plan bent door te geven aan de Entree Federatie gedefinieerd te worden. Volg hiertoe de volgende stappen.

- Kies op de ADFS server Start > (tik) AD FS Management > (klik) AD FS Management om de ADFS configuratie applicatie te starten.

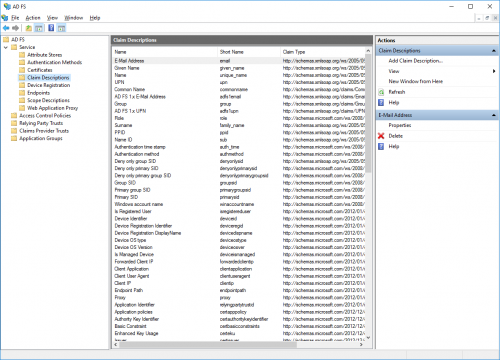

- Selecteer Service > Claims Descriptions in de linker kolom van het overzichtsvenster.

- Klik in de rechterkolom onder 'Actions' op Add Claim Description…

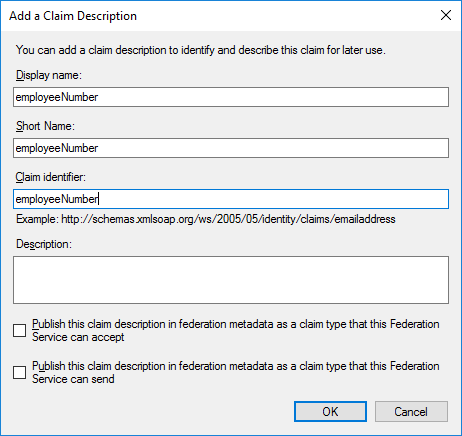

- Vul in de velden 'Display name', 'Short name' en 'Claim identifier' de waarde in van het attribuut dat u wilt vrijgeven aan de Entree Federatie, bijvoorbeeld ‘employeeNumber’. Vul voor elk attribuut in beide velden exact hetzelfde in.

- Klik op OK.

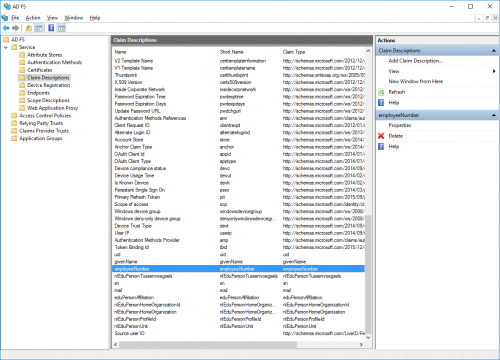

- Herhaal stappen 3 t/m 5 tot tenminste de volgende attributen gedefinieerd zijn:

- uid

- employeeNumber

- givenName

- nlEduPersonTussenvoegsels

- sn

- eduPersonAffiliation

- nlEduPersonHomeOrganizationId

- nlEduPersonHomeOrganization

Indien u meer attributen wilt meesturen (bijvoorbeeld ‘nlEduPersonBirthDate’ omdat een bepaalde dienstaanbieder hier om vraagt) kunt u deze op dezelfde wijze definiëren.

AD attributen toewijzen

Vervolgens dient u de attributen vrij te geven aan de Entree Federatie. Als eerste beginnen we met de attributen die standaard aanwezig zijn in Active Directory. Dit zijn LDAP-attributen.

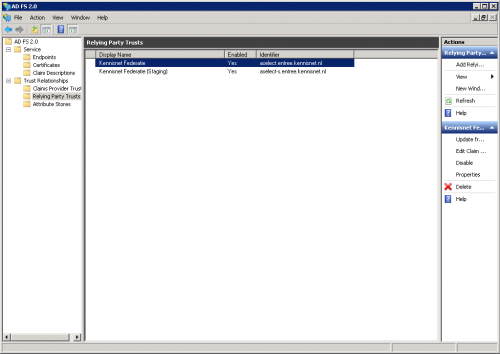

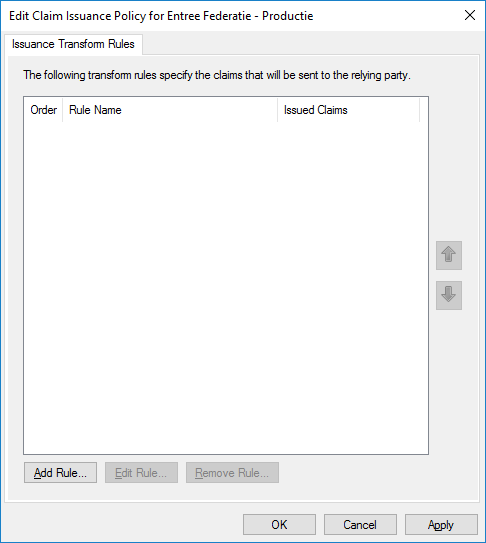

- Kies in de linker kolom Relying Party Trusts.

- Klik in de middelste kolom op Entree Federatie en vervolgens in de rechterkolom op Edit Claim Issuance Policy.

- Klik op Add Rule…

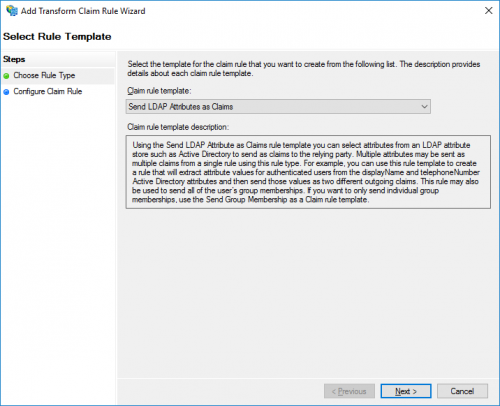

- Kies onder 'Claim rule template' voor Send LDAP Attributes as Claims klik op Next.

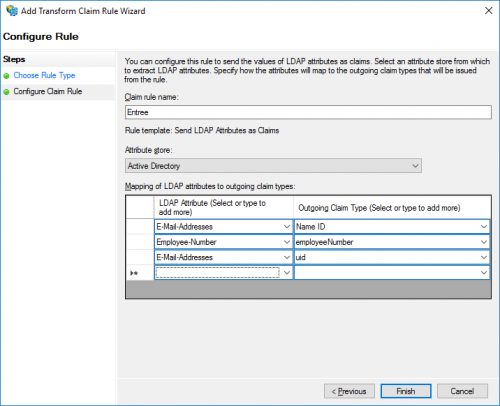

- Vul een zinvolle naam in in het veld ‘Claim rule name’, bijvoorbeeld ‘Entree’.

- Selecteer onder ‘Attribute store’ de optie Active Directory.

- Voeg ten minste de volgende attribuutmappings toe en klik daarna op Finish:

LDAP Attribute (in de Active Directory) Outgoing Claim Type (naar Kennisnet toe) User Principal Name (UPN) * Name ID User Principal Name (UPN) * uid Employee-Number employeeNumber Given-Name givenName Surname sn E-Mail-Addresses mail

- User Principal Name (UPN) * Voor deze gids wordt de User Principal Name (UPN) geselecteerd als bron voor de waarde van de uitgaande ‘Name ID’ en ‘uid’ claims. Het is van essentieel belang dat de ‘Name ID’ en ‘uid’ dezelfde waarde bevatten, maar dit hoeft niet perse de User Principal Name (UPN) te zijn. De waarde moet voldoen aan de beschrijving zoals deze in de Federatieve Attributen documentatie is gegeven. Dit kan heel goed uit een alternatief attribuut afkomstig zijn, of een samengesteld attribuut zijn. Het formaat moet in ieder geval als volgt zijn userid@realm wat dus sterk lijkt op het mailadres.

- Belangrijk is dat dit attribuut niet meer wijzigt omdat dit de unieke identifier is waarmee de gebruiker bekend is binnen de (aangesloten diensten van de) Entree Federatie.

Custom attributen toewijzen

Voor attributen die niet (of niet direct) in de Active Directory aanwezig zijn maar wel verplicht zijn voor de Entree Federatie kunt u custom rules aanmaken. Met behulp van custom rules kunt u een bepaalde statische waarde definiëren, of deze laten afhangen van een bepaalde groep.

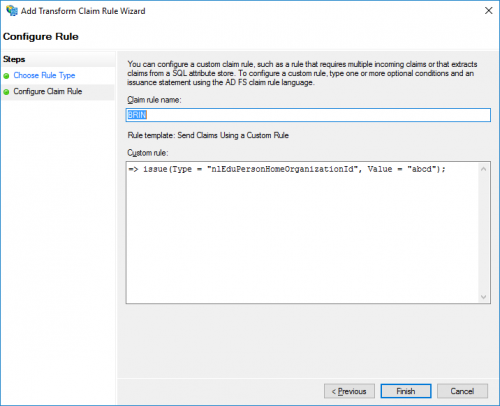

Statische attributen

Als de ‘nlEduPersonHomeOrganizationId’ (de BRIN van de instelling) niet aanwezig is in de AD dient hiervoor een 'Custom Rule' worden aangemaakt. Hiermee kunt u het attribuut een statische waarde geven.

- Klik op Add Rule

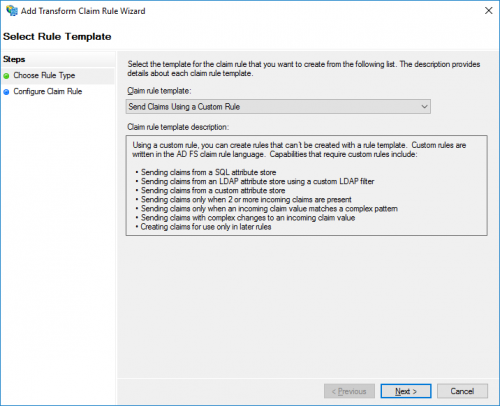

- Kies onder 'Claim rule template' voor Send Claims Using a Custom Rule. Klik op Next

- Geef hier een beschrijving op, bijvoorbeeld 'BRIN'.

- Bij ‘Custom rule’ moet een rule ingesteld worden die er voor zorgt dat de BRIN wordt meegestuurd. Hier is 'abcd' als BRIN gekozen, deze moet vervangen worden door de daadwerkelijke BRIN. Voorbeeld Custom rule:

- => issue(Type = "nlEduPersonHomeOrganizationId", Value = "abcd");

- Klik op OK.

- Herhaal stappen 1 t/m 5 voor het attribuut nlEduPersonHomeOrganization (de naam van de school)

- => issue(Type = "nlEduPersonHomeOrganization", Value = "Regenboogcollege");

Lidmaatschapsattribuut

Voor het doorgeven van de EduPersonAffiliation (de rol van de gebruiker, 'student', 'employee' of 'staff') dienen drie Custom Rules te worden aangemaakt. Hiermee kunt u het attribuut een statische waarde geven afhankelijk van de groep van de gebruiker.

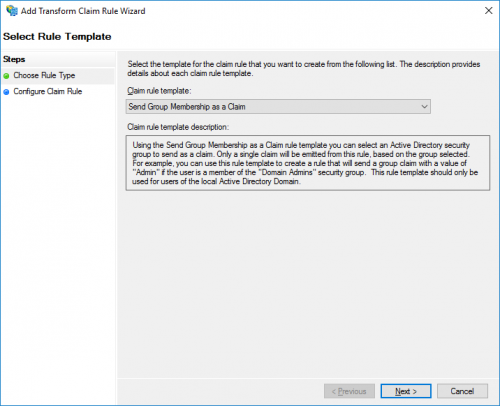

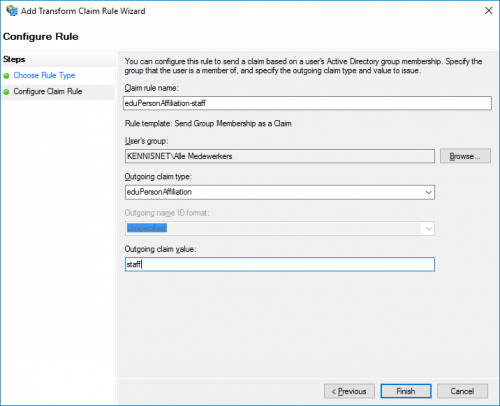

- Klik op Add rule.

- Kies onder 'Claim rule template' voor Send Group Membership as a Claim en klik op Next.

- Kies een omschrijving en vul deze in bij ‘Claim rule name’, bijvoorbeeld ‘eduPersonAffiliation-staff’.

- Selecteer bij ‘User's group’ de naam van de group die bij het type gebruiker 'staff' hoort.

- Bij ‘Outgoing claim type’ moet 'eduPersonAffiliation' worden ingevuld.

- Bij ‘Outgoing claim value’ moet 'staff' worden ingevuld.

- Herhaal de stappen 3 t/m 6 voor ‘student’ en ‘employee’.

- Klik op OK.

- Klik op OK.

Testen

U kunt testen of de aansluiting en de vrijgave van de attributen is gelukt via de ReferentieSP:

- Productie: https://referentie.entree.kennisnet.nl/referentiesp

- Staging: https://referentie-s.entree.kennisnet.nl/referentiesp

- Selecteer uw instelling in het Where Are You From gedeelte en druk op Verder

- U komt nu uit op een inlogpagina van uw ADFS server

- Log in met uw instellingsaccount

- Als alles goed is gegaan ziet u een overzicht van de attributen die worden vrijgegeven door uw instelling.

Indien u in plaats daarvan een foutmelding ziet dient u contact op te nemen met onze servicedesk.