KNF:Azure AD Premium - Identity Provider: verschil tussen versies

| (33 tussenliggende versies door 2 gebruikers niet weergegeven) | |||

| Regel 1: | Regel 1: | ||

__TOC__ |

__TOC__ |

||

| − | Deze handleiding bevat een stappenplan om een '''Azure AD |

+ | Deze handleiding bevat een stappenplan om een '''Azure AD''' omgeving in te zetten als Identity Provider en aan Entree Federatie te koppelen. |

| − | |||

| − | '''Let op:''' Deze handleiding is niet geschikt voor de Gratis en Basic edities van Azure AD |

||

Om aan de hand van deze handleiding een koppeling te kunnen realiseren moet aan de volgende voorwaarden worden voldaan: |

Om aan de hand van deze handleiding een koppeling te kunnen realiseren moet aan de volgende voorwaarden worden voldaan: |

||

| − | #U heeft een werkende Azure AD |

+ | #U heeft een werkende Azure AD omgeving |

| − | # |

+ | #Voor het inschakelen van SAML in Azure AD is Azure AD Premium P1 of hoger nodig. |

| + | #U heeft ervaring met het beheren van een Azure AD omgeving |

||

| − | #U heeft zich als Identity Provider bij Entree Federatie aangemeld. U kunt zich aanmelden door het invullen van het formulier op: https://www.kennisnet.nl/entree-federatie/aanmelden/ |

||

| + | #U heeft zich als Identity Provider bij Entree Federatie aangemeld. U kunt zich aanmelden door het invullen van het formulier op: https://www.kennisnet.nl/diensten/entree-federatie/voor-scholen/ |

||

| + | |||

| + | {{Warn|Recent is de Azure AD omgeving gewijzigd, voor een handleiding verwijzen wij je naar de documentatie van Microsoft: https://docs.microsoft.com/en-us/azure/active-directory/manage-apps/add-application-portal-setup-sso}} |

||

| + | ==Azure AD Tenants== |

||

| − | {{Warn|Recent is de Azure AD omgeving gewijzigd, voor een handleiding verwijzen wij je naar de documentatie van Microsoft: https://docs.microsoft.com/en-us/azure/active-directory/active-directory-saas-custom-apps#adding-an-unlisted-application}} |

||

| + | In de Azure Active Directory database zijn gegevens opgedeeld in logische containers per organisatie. Dit heten tenants in Azure. Jouw organisatie heeft toegang tot de jullie eigen tenant en niet tot de tenants van andere organisaties, hoewel alle gegevens in dezelfde database staan. Elk tenant, elk object, elke rol, enzovoorts, heeft een unieke identificatie code, een GUID. Onder water wordt hier alles aan gerelateerd, zodat in principe alle gegevens, zoals de naam kunnen wijzigen, maar de juiste informatie bij de juiste organisatie wordt opgeslagen. |

||

==Stap 1: Configuratie van de koppeling== |

==Stap 1: Configuratie van de koppeling== |

||

| − | Voor het maken van een koppeling moet een app geconfigureerd worden die via het SAML protocol de communicatie tussen Azure AD en Entree Federatie verzorgt. |

+ | Voor het maken van een koppeling moet een app geconfigureerd worden die via het SAML protocol de communicatie tussen Azure AD en Entree Federatie verzorgt. |

| − | |||

| − | #Ga naar https://admin.microsoft.com/ |

||

| − | #Klik op 'Show All' en vervolgens 'Azure active Directory' |

||

| − | #*- Als alternatief ga direct naar https://aad.portal.azure.com/ |

||

| + | #Ga naar https://portal.azure.com/ |

||

| + | #Ga naar 'Azure active Directory' |

||

#Klik op 'Enterprise applications' |

#Klik op 'Enterprise applications' |

||

#Klik op '+ New application' |

#Klik op '+ New application' |

||

#Kies Non-Gallery Application |

#Kies Non-Gallery Application |

||

| − | #Geef als naam op Entree Federatie |

+ | #Geef als naam op Entree Federatie |

| − | #Kies na creëren 'Set up single sign on' |

||

| − | #Kies SAML |

||

| − | #Edit 'Basic SAML Configuration |

||

| − | #Vul bij Identifier in : |

||

| − | #*Staging: https://aselect-s.entree.kennisnet.nl |

||

| − | #*Productie: https://aselect.entree.kennisnet.nl |

||

| − | #Reply URL: |

||

| − | #*Staging: https://aselect-s.entree.kennisnet.nl/openaselect/profiles/saml/sp/sso/web |

||

| − | #*Productie: https://aselect.entree.kennisnet.nl/openaselect/profiles/saml/sp/sso/web |

||

| − | #Sign on URL: |

||

| − | #*Staging: https://aselect-s.entree.kennisnet.nl/openaselect/profiles/saml/sp/sso/web |

||

| − | #*Productie: https://aselect.entree.kennisnet.nl/openaselect/profiles/saml/sp/sso/web |

||

| + | De ‘Enterprise Application’ voor Entree Federatie is nu aangemaakt en kan geconfigureerd worden. Ga naar de optie ‘Properties’. Wanneer er niet per individuele gebruiker toegang tot de Entree Federatie Service Provider hoeft te worden geconfigureerd passen we de ‘user assingment required’ aan naar ‘No’, Klik op ‘Save’ om de wijzigingen op te slaan. |

||

| + | |||

| − | # Log in via https://portal.office.com. |

||

| + | Klik nu in het menu links op ‘Single sign-on’. Dit definieert hoe de SAML-koppeling met Entree Federatie werkt. Hieronder wordt aangegeven hoe je de belangrijkste instellingen voor de SAML koppeling configureert. Selecteer uit het pull-down menu bij Single Sign-on de methode ‘SAML-based Sign-on’. |

||

| − | # Open de Azure omgeving en ga naar ‘Admin center’ |

||

| + | |||

| − | # Klik op ‘Azure Active directory’ en selecteerde directory die je wilt gebruiken. |

||

| + | ===Setup Single Sign-On with SAML=== |

||

| − | # Klik op ‘App registrations’ en klik bovenaan het scherm op ‘New application registration’ om een nieuwe app aan te maken.<br/>[[Bestand:AzureADIdP01.png|border|600px]]<br/><br/> |

||

| + | De Single Sign-on configuratie wordt als een stappenplan gepresenteerd. Er moeten 4 stappen doorlopen worden. Daarna kan in de verbinding met Entree Federatie worden getest. |

||

| − | # Vul in het veld ‘Name’ vervolgens ‘Entree Federatie’ in. Selecteer onder ‘Application type’ de optie ‘Web app / API’. <br/>[[Bestand:AzureADIdP03.png|border|600px]]<br/><br/> |

||

| + | |||

| − | # In het volgende veld wordt het endpoint van Entree Federatie geconfigureerd. <br/>'''Let op:''' De endpoints zijn verschillend voor de staging en de productie omgeving van Entree Federatie. |

||

| + | De metadata van Entree Federatie instellen |

||

| − | # Vul bij ‘Sign-on URL’ één van de volgende URL’s in:<br/>'''Staging:''' https://aselect-s.entree.kennisnet.nl/openaselect/profiles/saml/sp/sso/web<br/>'''Productie:''' https://aselect.entree.kennisnet.nl/openaselect/profiles/saml/sp/sso/web |

||

| + | Voer de gegevens in van Entree Federatie. Vink in Azure de ‘Show advanced URL settings' aan: |

||

| − | # Klik vervolgens op ‘Create’. |

||

| + | |||

| − | #* Vul bij ‘Identifier’ één van de volgende waarden in:<br/>'''Staging:''' https://aselect-s.entree.kennisnet.nl<br/>'''Productie:''' https://aselect.entree.kennisnet.nl |

||

| + | Identifier (Dit is het entityID van Entree Federatie): |

||

| − | #* Klik vervolgens op het pijltje onderaan om naar het volgende scherm te gaan.<br/>[[Bestand:AzureADIdP05.png|border|600px]]<br/><br/> |

||

| + | *Productie: https://engine.entree.kennisnet.nl/authentication/sp/metadata |

||

| − | # De app is nu geconfigureerd om met Entree Federatie te communiceren. Echter Kennisnet moet ook Entree Federatie configureren om met de Azure AD omgeving te communiceren. Hiervoor is een metadata bestand nodig die de koppelingsgegevens van de de Azure AD omgeving beschrijft. |

||

| + | *Staging: https://engine.entree-s.kennisnet.nl/authentication/sp/metadata |

||

| − | #* Stuur de ‘Metadata (XML) URL’ naar support@kennisnet.nl . |

||

| + | Reply URL (AssertionConsumerService:Location URL in de metadata): |

||

| − | #* Zet een vinkje bij ‘Confirm that you have configured single sign-on as described above. Checking this will enable the current certificate to start working for this application.’ |

||

| + | *Productie: https://engine.entree.kennisnet.nl/authentication/sp/consume-assertion |

||

| − | #* Klik op het pijltje om naar het volgende scherm te gaan.<br/>[[Bestand:AzureADIdP06.png|border|600px]]<br/><br/> |

||

| + | *Staging: https://engine.entree-s.kennisnet.nl/authentication/sp/consume-assertion |

||

| − | # Klik op het vinkje ‘Complete’ |

||

| + | Sign on URL (AssertionConsumerService:Location URL in de metadata): |

||

| + | *Productie: https://engine.entree.kennisnet.nl/authentication/sp/consume-assertion |

||

| + | *Staging: https://engine.entree-s.kennisnet.nl/authentication/sp/consume-assertion |

||

De koppeling is nu geconfigureerd, in het volgende deel worden de attributen die worden doorgegeven gedefinieerd. |

De koppeling is nu geconfigureerd, in het volgende deel worden de attributen die worden doorgegeven gedefinieerd. |

||

==Stap 2: Attributen definiëren== |

==Stap 2: Attributen definiëren== |

||

| + | |||

| + | In deze stap worden de SAML Attributen voor de koppeling met Entree Federatie gevuld met de in Azure beschikbare Claims. Verwijder om te beginnen de bestaande default 'Additional claims'. Klik vervolgens op Add new claim. Een scherm met Manage claim verschijnt. Vul in het veld 'Name' de waarden in zoals je vindt op onze [[KNF:Attributen overzicht voor Identity Providers|pagina over attributen]]. Kopieer en plak deze waarde van onze wiki, Entree Federatie is case senstitive! |

||

| + | |||

Entree Federatie maakt onderscheid tussen '''‘standaard attributen’''' en '''‘aanvullende attributen’'''. De standaard attributen dienen altijd te worden doorgegeven door de Azure AD applicatie. Een overzicht van de attributen is te vinden op [[KNF:Attributen_overzicht_voor_Identity_Providers|Attributen overzicht]]. |

Entree Federatie maakt onderscheid tussen '''‘standaard attributen’''' en '''‘aanvullende attributen’'''. De standaard attributen dienen altijd te worden doorgegeven door de Azure AD applicatie. Een overzicht van de attributen is te vinden op [[KNF:Attributen_overzicht_voor_Identity_Providers|Attributen overzicht]]. |

||

| + | {{Warn|Recent is de Azure AD omgeving gewijzigd, voor een handleiding verwijzen wij je naar de documentatie van Microsoft: https://learn.microsoft.com/en-us/azure/active-directory/develop/active-directory-saml-claims-customization}} |

||

| − | Sommige diensten die zijn aangesloten op Entree Federatie vragen naast de standaard attributen ook nog één of meerdere aanvullende attributen. In deze handleiding gaan we alleen uit van de standaard attributen, maar houd er rekening mee dat er meer attributen gedefinieerd moeten worden. |

||

| + | # Ga naar ‘Attributes & Claims’. |

||

| − | # Open de tab ‘Attributes’. |

||

| + | # Voeg hier minimaal de standaard attributen toe, zodat deze exact gelijk zijn als het [[KNF:Attributen_overzicht_voor_Identity_Providers|Attributen overzicht]]. |

||

| − | # Azure AD heeft de volgende attributen gedefinieerd:<br/>[[Bestand:AzureADIdP07.png|border|600px]]<br/><br/> |

||

| − | # Pas de attributen aan zodat ze gelijk zijn aan het onderstaande scherm.<br/>'''Let op:''' Er zijn twee waarden die moeten worden aangepast aan de eigen specifieke situatie. |

||

| − | #* '''nlEduPersonHomeOrganizationId:''' in het voorbeeld heeft dit veld de vaste waarde ‘SKNS’. Dit moet het BRIN nummer zijn van de school waarvoor de koppeling wordt gemaakt. |

||

| − | #* '''nlEduPersonHomeOrganization:''' in het voorbeeld heeft dit veld de vaste waarde ‘Kennisnet kantoor’. Dit moet de naam van de school zijn van de school waarvoor de koppeling wordt gemaakt.<br/>[[Bestand:AzureADIdP08.png|border|600px]]<br/><br/> |

||

| + | ===De Metadata URL van de Azure AD IdP=== |

||

| − | Een volledig overzicht van alle attributen is hier te vinden [[KNF:Attributen_overzicht_voor_Identity_Providers|Attributen overzicht]]. |

||

| + | Entree Federatie heeft de metadata van de IdP nodig om deze te kunnen configureren in Entree Federatie. Je kunt de metadata-URL naar support@kennisnet.nl mailen zodat configuratie kan worden toegevoegd aan Entree Federatie. |

||

| + | Deze link is te vinden in het veld SAML Signing Certificate in jouw Singe sign-on configuratie van Azure. Deze link is te kopiëren door op het kopieericoon rechts van de aangegeven link te klikken. |

||

| − | De app is nu geconfigureerd en de attributen zijn gedefinieerd. Nadat Kennisnet de koppeling heeft geconfigureerd op basis van het metadata XML bestand kan de koppeling getest worden. |

||

| − | === |

+ | ===Attributen voor een groep=== |

| + | Het is mogelijk om bepaalde attributen door te geven aan de hand van groepen in de AD. Bijvoorbeeld voor het doorgeven van de eduPersonAffiliation (de rol van de gebruiker, 'student', 'employee' of 'staff'). |

||

| − | Azure AD levert session tokens met een onbeperkte levensduur, in tegenstelling tot AD FS, waarbij de session tokens na 8 uren verlopen. Dit kan tot inlogproblemen leiden bij aangesloten diensten die een eigen session timeout kennen. |

||

| + | Tijdens het configureren van een attribuut, staat eronder een drop down menu "Claim conditions" waarmee het attribuut voor een groep ingesteld kan worden. |

||

| − | Met behulp van onderstaande documentatie van Microsoft is het mogelijk de waarden MaxAgeSessionSingleFactor en MaxAgeSessionMultiFactor in te stellen op 8 uren. |

||

| + | |||

| − | https://docs.microsoft.com/en-us/azure/active-directory/develop/active-directory-configurable-token-lifetimes |

||

| + | [[Bestand:ManageGroupClaim.png|border|600px]] |

||

| + | |||

| + | ===Signing=== |

||

| + | De signing moet aan staan voor zowel de assertion en de response. |

||

| + | |||

| + | [[Bestand:AzureAD_signing.jpg|border|600px]] |

||

| + | |||

| + | ===Sessieduur=== |

||

| + | Azure AD levert standaard een Sessieduur met een onbeperkte levensduur, in tegenstelling tot AD FS, waarbij de session tokens na 8 uren verlopen. Dit kan tot inlogproblemen leiden bij aangesloten diensten, zoals Entree Federatie, die een eigen session timeout kennen. |

||

| + | |||

| + | Met behulp van onderstaande documentatie van Microsoft is het mogelijk de "Aanmeldingsfrequentie van gebruikers" aan te passen. Voor Entree Federatie is het advies om de aanmeldfrequentie aan te passen naar 1 keer per 10 uur. |

||

| + | https://docs.microsoft.com/nl-nl/azure/active-directory/conditional-access/howto-conditional-access-session-lifetime#policy-1-sign-in-frequency-control |

||

| + | |||

| + | {{Warn|Conditional Access werkt alleen met Azure Premium. Met andere versies is dit niet mogelijk. Houd er rekening mee dat een upgrade kosten met zich mee kan brengen.}} |

||

==Stap 3: Testen== |

==Stap 3: Testen== |

||

Om de koppeling te testen kan gebruik gemaakt worden van de referentie Service Provider van Kennisnet. Na een succesvolle authenticatie via de Azure AD worden de aan de referentie SP doorgegeven attributen getoond. |

Om de koppeling te testen kan gebruik gemaakt worden van de referentie Service Provider van Kennisnet. Na een succesvolle authenticatie via de Azure AD worden de aan de referentie SP doorgegeven attributen getoond. |

||

| − | # Ga naar de Kennisnet referentie Service Provider.<br/>'''Staging:''' https:// |

+ | # Ga naar de Kennisnet referentie Service Provider.<br/>'''Staging:''' https://kn.nu/refsp-s<br/>'''Productie:''' https://kn.nu/refsp |

# Je wordt nu doorgestuurd naar het WAYF ('''W'''here '''A'''re '''Y'''ou '''F'''rom) scherm van Entree Federatie. |

# Je wordt nu doorgestuurd naar het WAYF ('''W'''here '''A'''re '''Y'''ou '''F'''rom) scherm van Entree Federatie. |

||

# Zoek de school waarmee je wilt inloggen.<br/>[[Bestand:Wayf01.PNG|border|400px]]<br/><br/> |

# Zoek de school waarmee je wilt inloggen.<br/>[[Bestand:Wayf01.PNG|border|400px]]<br/><br/> |

||

| Regel 86: | Regel 93: | ||

Mocht er in dit scenario iets fout gaan neem dan contact op met Kennisnet. |

Mocht er in dit scenario iets fout gaan neem dan contact op met Kennisnet. |

||

| + | |||

| + | ==ECK iD doorgeven== |

||

| + | Microsoft heeft een Azure AD-oplossing ontwikkeld waarmee het ECK ID kan worden opgeslagen en doorgegeven zonder een aparte ADFS-database. De Public Preview van deze oplossing is onlangs gepubliceerd en kan worden gebruikt voor het schooljaar 24/25. In deze handleiding zullen we bespreken hoe u deze oplossing kunt gebruiken en wat u kunt verwachten tijdens de verschillende fasen van de preview. |

||

| + | |||

| + | Links naar de aankondiging en de instructievideo’s op YouTube zijn bijgevoegd. |

||

| + | |||

| + | Let op: het is een Public Preview waarop standaard SLA’s niet van toepassing zijn. Zie de toelichting. |

||

| + | |||

| + | Aankondiging: |

||

| + | * https://techcommunity.microsoft.com/t5/microsoft-entra-azure-ad-blog/customize-your-authentication-flows-with-custom-claims-providers/ba-p/2464388 |

||

| + | |||

| + | Instructievideo's: |

||

| + | * https://www.youtube.com/watch?v=1tPA7B9ztz0 |

||

| + | * https://www.youtube.com/watch?v=fxQGVIwX8_4 |

||

| + | |||

| + | '''Azure Active Directory preview programs''' |

||

| + | |||

| + | Azure Active Directory provides updates and new features in the form of preview programs. Microsoft rolls out previews in phases to give Microsoft and customers the opportunity to evaluate and understand the new feature before it becomes part of the standard service of Azure AD. The phases are as follows: |

||

| + | |||

| + | *'''Private preview''' – During this phase we invite a few customers to take part in early access to new concepts and features. This phase does not include formal support. |

||

| + | *'''Public preview''' – During this phase we allow any customer with the proper Azure AD license to evaluate the new feature. Microsoft Customer Support Services will supply support services during this phase, but normal service level agreements do not apply. For new features exposed in the Azure AD Portal, customer can expect to see information banners in the user interface that draw attention to the new experience available during the preview. By clicking on the information banner customers then opt-in to the preview experience. |

||

| + | *'''Generally available (GA)''' – After the public preview is completed, the feature is open for any licensed customer to use and is supported via all Microsoft support channels. Be aware when a new feature impacts existing functionality, it might change the way you or your users use the functionality. |

||

| + | |||

| + | Every Azure Active Directory preview program has different opt-in requirements and dependencies. |

||

| + | |||

| + | ===Ervaring=== |

||

| + | ROC Noorderpoort heeft een oplossing voor het doorgeven van het ECK iD via Azure AD. |

||

Huidige versie van 12 apr 2024 om 14:45

Deze handleiding bevat een stappenplan om een Azure AD omgeving in te zetten als Identity Provider en aan Entree Federatie te koppelen.

Om aan de hand van deze handleiding een koppeling te kunnen realiseren moet aan de volgende voorwaarden worden voldaan:

- U heeft een werkende Azure AD omgeving

- Voor het inschakelen van SAML in Azure AD is Azure AD Premium P1 of hoger nodig.

- U heeft ervaring met het beheren van een Azure AD omgeving

- U heeft zich als Identity Provider bij Entree Federatie aangemeld. U kunt zich aanmelden door het invullen van het formulier op: https://www.kennisnet.nl/diensten/entree-federatie/voor-scholen/

| Recent is de Azure AD omgeving gewijzigd, voor een handleiding verwijzen wij je naar de documentatie van Microsoft: https://docs.microsoft.com/en-us/azure/active-directory/manage-apps/add-application-portal-setup-sso |

Azure AD Tenants

In de Azure Active Directory database zijn gegevens opgedeeld in logische containers per organisatie. Dit heten tenants in Azure. Jouw organisatie heeft toegang tot de jullie eigen tenant en niet tot de tenants van andere organisaties, hoewel alle gegevens in dezelfde database staan. Elk tenant, elk object, elke rol, enzovoorts, heeft een unieke identificatie code, een GUID. Onder water wordt hier alles aan gerelateerd, zodat in principe alle gegevens, zoals de naam kunnen wijzigen, maar de juiste informatie bij de juiste organisatie wordt opgeslagen.

Stap 1: Configuratie van de koppeling

Voor het maken van een koppeling moet een app geconfigureerd worden die via het SAML protocol de communicatie tussen Azure AD en Entree Federatie verzorgt.

- Ga naar https://portal.azure.com/

- Ga naar 'Azure active Directory'

- Klik op 'Enterprise applications'

- Klik op '+ New application'

- Kies Non-Gallery Application

- Geef als naam op Entree Federatie

De ‘Enterprise Application’ voor Entree Federatie is nu aangemaakt en kan geconfigureerd worden. Ga naar de optie ‘Properties’. Wanneer er niet per individuele gebruiker toegang tot de Entree Federatie Service Provider hoeft te worden geconfigureerd passen we de ‘user assingment required’ aan naar ‘No’, Klik op ‘Save’ om de wijzigingen op te slaan.

Klik nu in het menu links op ‘Single sign-on’. Dit definieert hoe de SAML-koppeling met Entree Federatie werkt. Hieronder wordt aangegeven hoe je de belangrijkste instellingen voor de SAML koppeling configureert. Selecteer uit het pull-down menu bij Single Sign-on de methode ‘SAML-based Sign-on’.

Setup Single Sign-On with SAML

De Single Sign-on configuratie wordt als een stappenplan gepresenteerd. Er moeten 4 stappen doorlopen worden. Daarna kan in de verbinding met Entree Federatie worden getest.

De metadata van Entree Federatie instellen Voer de gegevens in van Entree Federatie. Vink in Azure de ‘Show advanced URL settings' aan:

Identifier (Dit is het entityID van Entree Federatie):

- Productie: https://engine.entree.kennisnet.nl/authentication/sp/metadata

- Staging: https://engine.entree-s.kennisnet.nl/authentication/sp/metadata

Reply URL (AssertionConsumerService:Location URL in de metadata):

- Productie: https://engine.entree.kennisnet.nl/authentication/sp/consume-assertion

- Staging: https://engine.entree-s.kennisnet.nl/authentication/sp/consume-assertion

Sign on URL (AssertionConsumerService:Location URL in de metadata):

- Productie: https://engine.entree.kennisnet.nl/authentication/sp/consume-assertion

- Staging: https://engine.entree-s.kennisnet.nl/authentication/sp/consume-assertion

De koppeling is nu geconfigureerd, in het volgende deel worden de attributen die worden doorgegeven gedefinieerd.

Stap 2: Attributen definiëren

In deze stap worden de SAML Attributen voor de koppeling met Entree Federatie gevuld met de in Azure beschikbare Claims. Verwijder om te beginnen de bestaande default 'Additional claims'. Klik vervolgens op Add new claim. Een scherm met Manage claim verschijnt. Vul in het veld 'Name' de waarden in zoals je vindt op onze pagina over attributen. Kopieer en plak deze waarde van onze wiki, Entree Federatie is case senstitive!

Entree Federatie maakt onderscheid tussen ‘standaard attributen’ en ‘aanvullende attributen’. De standaard attributen dienen altijd te worden doorgegeven door de Azure AD applicatie. Een overzicht van de attributen is te vinden op Attributen overzicht.

| Recent is de Azure AD omgeving gewijzigd, voor een handleiding verwijzen wij je naar de documentatie van Microsoft: https://learn.microsoft.com/en-us/azure/active-directory/develop/active-directory-saml-claims-customization |

- Ga naar ‘Attributes & Claims’.

- Voeg hier minimaal de standaard attributen toe, zodat deze exact gelijk zijn als het Attributen overzicht.

De Metadata URL van de Azure AD IdP

Entree Federatie heeft de metadata van de IdP nodig om deze te kunnen configureren in Entree Federatie. Je kunt de metadata-URL naar support@kennisnet.nl mailen zodat configuratie kan worden toegevoegd aan Entree Federatie.

Deze link is te vinden in het veld SAML Signing Certificate in jouw Singe sign-on configuratie van Azure. Deze link is te kopiëren door op het kopieericoon rechts van de aangegeven link te klikken.

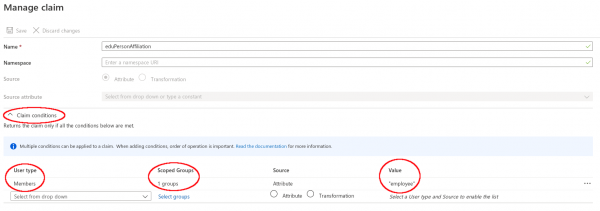

Attributen voor een groep

Het is mogelijk om bepaalde attributen door te geven aan de hand van groepen in de AD. Bijvoorbeeld voor het doorgeven van de eduPersonAffiliation (de rol van de gebruiker, 'student', 'employee' of 'staff').

Tijdens het configureren van een attribuut, staat eronder een drop down menu "Claim conditions" waarmee het attribuut voor een groep ingesteld kan worden.

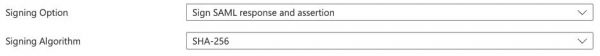

Signing

De signing moet aan staan voor zowel de assertion en de response.

Sessieduur

Azure AD levert standaard een Sessieduur met een onbeperkte levensduur, in tegenstelling tot AD FS, waarbij de session tokens na 8 uren verlopen. Dit kan tot inlogproblemen leiden bij aangesloten diensten, zoals Entree Federatie, die een eigen session timeout kennen.

Met behulp van onderstaande documentatie van Microsoft is het mogelijk de "Aanmeldingsfrequentie van gebruikers" aan te passen. Voor Entree Federatie is het advies om de aanmeldfrequentie aan te passen naar 1 keer per 10 uur. https://docs.microsoft.com/nl-nl/azure/active-directory/conditional-access/howto-conditional-access-session-lifetime#policy-1-sign-in-frequency-control

| Conditional Access werkt alleen met Azure Premium. Met andere versies is dit niet mogelijk. Houd er rekening mee dat een upgrade kosten met zich mee kan brengen. |

Stap 3: Testen

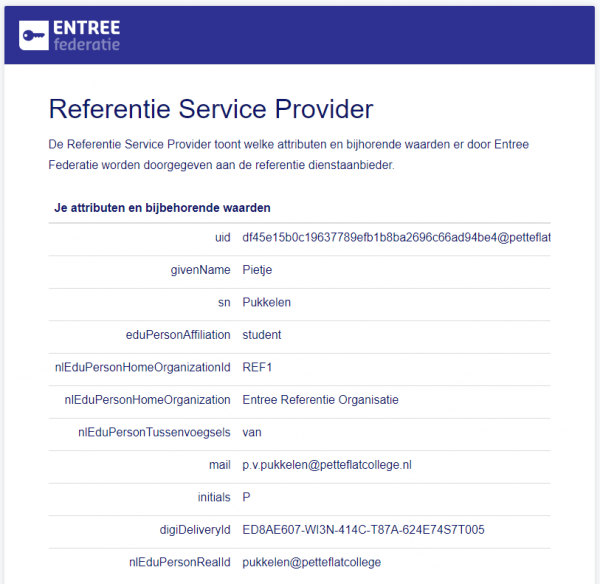

Om de koppeling te testen kan gebruik gemaakt worden van de referentie Service Provider van Kennisnet. Na een succesvolle authenticatie via de Azure AD worden de aan de referentie SP doorgegeven attributen getoond.

- Ga naar de Kennisnet referentie Service Provider.

Staging: https://kn.nu/refsp-s

Productie: https://kn.nu/refsp - Je wordt nu doorgestuurd naar het WAYF (Where Are You From) scherm van Entree Federatie.

- Zoek de school waarmee je wilt inloggen.

- Selecteer de school en klik op ‘Verder’. Je wordt nu doorgestuurd naar de Azure AD omgeving die bij de school hoort.

- Log in op de Azure AD omgeving.

- Hierna wordt je teruggestuurd naar de referentie Service Provider en krijg je een overzicht van de attributen die zijn ontvangen.

Mocht er in dit scenario iets fout gaan neem dan contact op met Kennisnet.

ECK iD doorgeven

Microsoft heeft een Azure AD-oplossing ontwikkeld waarmee het ECK ID kan worden opgeslagen en doorgegeven zonder een aparte ADFS-database. De Public Preview van deze oplossing is onlangs gepubliceerd en kan worden gebruikt voor het schooljaar 24/25. In deze handleiding zullen we bespreken hoe u deze oplossing kunt gebruiken en wat u kunt verwachten tijdens de verschillende fasen van de preview.

Links naar de aankondiging en de instructievideo’s op YouTube zijn bijgevoegd.

Let op: het is een Public Preview waarop standaard SLA’s niet van toepassing zijn. Zie de toelichting.

Aankondiging:

Instructievideo's:

Azure Active Directory preview programs

Azure Active Directory provides updates and new features in the form of preview programs. Microsoft rolls out previews in phases to give Microsoft and customers the opportunity to evaluate and understand the new feature before it becomes part of the standard service of Azure AD. The phases are as follows:

- Private preview – During this phase we invite a few customers to take part in early access to new concepts and features. This phase does not include formal support.

- Public preview – During this phase we allow any customer with the proper Azure AD license to evaluate the new feature. Microsoft Customer Support Services will supply support services during this phase, but normal service level agreements do not apply. For new features exposed in the Azure AD Portal, customer can expect to see information banners in the user interface that draw attention to the new experience available during the preview. By clicking on the information banner customers then opt-in to the preview experience.

- Generally available (GA) – After the public preview is completed, the feature is open for any licensed customer to use and is supported via all Microsoft support channels. Be aware when a new feature impacts existing functionality, it might change the way you or your users use the functionality.

Every Azure Active Directory preview program has different opt-in requirements and dependencies.

Ervaring

ROC Noorderpoort heeft een oplossing voor het doorgeven van het ECK iD via Azure AD.