KNF:Azure AD Premium - Identity Provider: verschil tussen versies

| (5 tussenliggende versies door dezelfde gebruiker niet weergegeven) | |||

| Regel 34: | Regel 34: | ||

#*Staging: https://aselect-s.entree.kennisnet.nl/openaselect/profiles/saml/sp/sso/web |

#*Staging: https://aselect-s.entree.kennisnet.nl/openaselect/profiles/saml/sp/sso/web |

||

#*Productie: https://aselect.entree.kennisnet.nl/openaselect/profiles/saml/sp/sso/web |

#*Productie: https://aselect.entree.kennisnet.nl/openaselect/profiles/saml/sp/sso/web |

||

| − | # Ga nu naar het menu Single sign-on en kopieer de URL bij 'App Federation Metadata URL' stuur de URL naar [mailto:support@kennisnet.nl|Support Kennisnet] |

+ | # Ga nu naar het menu Single sign-on en kopieer de URL bij 'App Federation Metadata URL' stuur de URL naar [mailto:support@kennisnet.nl| Support Kennisnet] |

De koppeling is nu geconfigureerd, in het volgende deel worden de attributen die worden doorgegeven gedefinieerd. |

De koppeling is nu geconfigureerd, in het volgende deel worden de attributen die worden doorgegeven gedefinieerd. |

||

| Regel 52: | Regel 52: | ||

De app is nu geconfigureerd en de attributen zijn gedefinieerd. Nadat Kennisnet de koppeling heeft geconfigureerd op basis van het metadata XML bestand kan de koppeling getest worden. |

De app is nu geconfigureerd en de attributen zijn gedefinieerd. Nadat Kennisnet de koppeling heeft geconfigureerd op basis van het metadata XML bestand kan de koppeling getest worden. |

||

| + | |||

| + | ===Attributen voor een groep=== |

||

| + | Het is mogelijk om bepaalde attributen door te geven aan de hand van groepen in de AD. Bijvoorbeeld voor het doorgeven van de EduPersonAffiliation (de rol van de gebruiker, 'student', 'employee' of 'staff'). |

||

| + | |||

| + | Tijdens het configureren van een attribuut, staat eronder een drop down menu "Claim conditions" waarmee het attribuut voor een groep ingesteld kan worden. |

||

| + | |||

| + | [[Bestand:ManageGroupClaim.png|border|600px]] |

||

===Session tokens=== |

===Session tokens=== |

||

Versie van 31 jul 2020 12:08

Deze handleiding bevat een stappenplan om een Azure AD Premium omgeving in te zetten als Identity Provider en aan Entree Federatie te koppelen.

Let op: Deze handleiding is niet geschikt voor de Gratis en Basic edities van Azure AD

Om aan de hand van deze handleiding een koppeling te kunnen realiseren moet aan de volgende voorwaarden worden voldaan:

- U heeft een werkende Azure AD Premium omgeving

- U heeft ervaring met het beheren van een Azure AD Premium omgeving

- U heeft zich als Identity Provider bij Entree Federatie aangemeld. U kunt zich aanmelden door het invullen van het formulier op: https://www.kennisnet.nl/entree-federatie/aanmelden/

| Recent is de Azure AD omgeving gewijzigd, voor een handleiding verwijzen wij je naar de documentatie van Microsoft: https://docs.microsoft.com/en-us/azure/active-directory/active-directory-saas-custom-apps#adding-an-unlisted-application |

Stap 1: Configuratie van de koppeling

Voor het maken van een koppeling moet een app geconfigureerd worden die via het SAML protocol de communicatie tussen Azure AD en Entree Federatie verzorgt. Een dergelijke app kan alleen met een Azure AD Premium omgeving geconfigureerd worden.

- Ga naar https://admin.microsoft.com/

- Klik op 'Show All' en vervolgens 'Azure active Directory'

- - Als alternatief ga direct naar https://aad.portal.azure.com/

- Klik op 'Enterprise applications'

- Klik op '+ New application'

- Kies Non-Gallery Application

- Geef als naam op Entree Federatie staging of productie

- Kies na creëren 'Set up single sign on'

- Kies SAML

- Edit 'Basic SAML Configuration

- Vul bij Identifier in :

- Staging: https://aselect-s.entree.kennisnet.nl

- Productie: https://aselect.entree.kennisnet.nl

- Reply URL:

- Sign on URL:

- Ga nu naar het menu Single sign-on en kopieer de URL bij 'App Federation Metadata URL' stuur de URL naar Support Kennisnet

De koppeling is nu geconfigureerd, in het volgende deel worden de attributen die worden doorgegeven gedefinieerd.

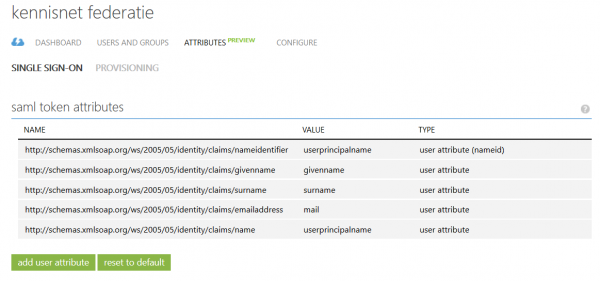

Stap 2: Attributen definiëren

Entree Federatie maakt onderscheid tussen ‘standaard attributen’ en ‘aanvullende attributen’. De standaard attributen dienen altijd te worden doorgegeven door de Azure AD applicatie. Een overzicht van de attributen is te vinden op Attributen overzicht.

Sommige diensten die zijn aangesloten op Entree Federatie vragen naast de standaard attributen ook nog één of meerdere aanvullende attributen. In deze handleiding gaan we alleen uit van de standaard attributen, maar houd er rekening mee dat er meer attributen gedefinieerd moeten worden.

- Open de tab ‘Attributes’.

- Azure AD heeft de volgende attributen gedefinieerd:

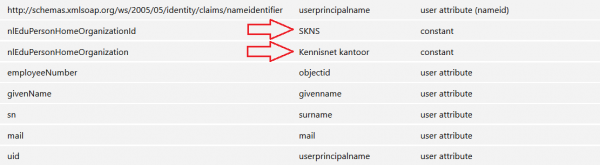

- Pas de attributen aan zodat ze gelijk zijn aan het onderstaande scherm.

Let op: Er zijn twee waarden die moeten worden aangepast aan de eigen specifieke situatie.- nlEduPersonHomeOrganizationId: in het voorbeeld heeft dit veld de vaste waarde ‘SKNS’. Dit moet het BRIN nummer zijn van de school waarvoor de koppeling wordt gemaakt.

- nlEduPersonHomeOrganization: in het voorbeeld heeft dit veld de vaste waarde ‘Kennisnet kantoor’. Dit moet de naam van de school zijn van de school waarvoor de koppeling wordt gemaakt.

Een volledig overzicht van alle attributen is hier te vinden Attributen overzicht.

De app is nu geconfigureerd en de attributen zijn gedefinieerd. Nadat Kennisnet de koppeling heeft geconfigureerd op basis van het metadata XML bestand kan de koppeling getest worden.

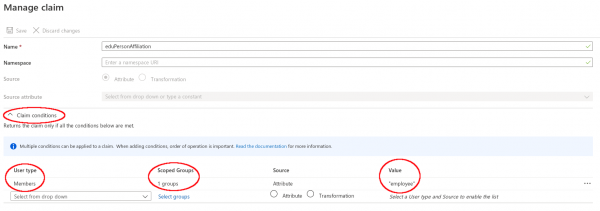

Attributen voor een groep

Het is mogelijk om bepaalde attributen door te geven aan de hand van groepen in de AD. Bijvoorbeeld voor het doorgeven van de EduPersonAffiliation (de rol van de gebruiker, 'student', 'employee' of 'staff').

Tijdens het configureren van een attribuut, staat eronder een drop down menu "Claim conditions" waarmee het attribuut voor een groep ingesteld kan worden.

Session tokens

Azure AD levert session tokens met een onbeperkte levensduur, in tegenstelling tot AD FS, waarbij de session tokens na 8 uren verlopen. Dit kan tot inlogproblemen leiden bij aangesloten diensten die een eigen session timeout kennen.

Met behulp van onderstaande documentatie van Microsoft is het mogelijk de waarden MaxAgeSessionSingleFactor en MaxAgeSessionMultiFactor in te stellen op 8 uren. https://docs.microsoft.com/en-us/azure/active-directory/develop/active-directory-configurable-token-lifetimes

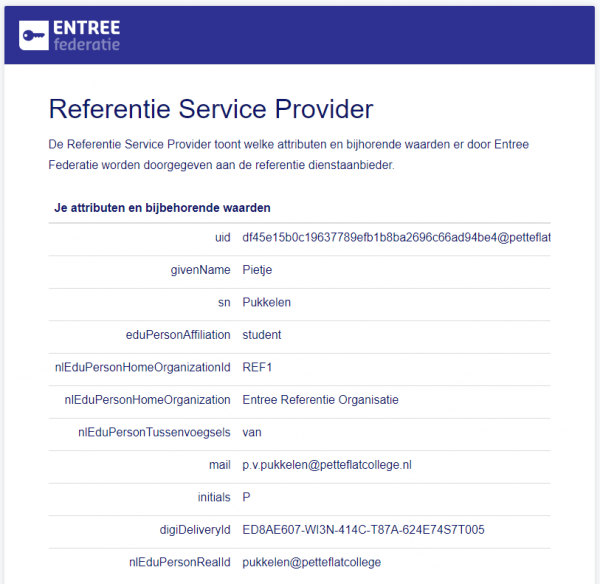

Stap 3: Testen

Om de koppeling te testen kan gebruik gemaakt worden van de referentie Service Provider van Kennisnet. Na een succesvolle authenticatie via de Azure AD worden de aan de referentie SP doorgegeven attributen getoond.

- Ga naar de Kennisnet referentie Service Provider.

Staging: https://referentie-s.entree.kennisnet.nl/referentiesp

Productie: https://referentie.entree.kennisnet.nl/referentiesp - Je wordt nu doorgestuurd naar het WAYF (Where Are You From) scherm van Entree Federatie.

- Zoek de school waarmee je wilt inloggen.

- Selecteer de school en klik op ‘Verder’. Je wordt nu doorgestuurd naar de Azure AD omgeving die bij de school hoort.

- Log in op de Azure AD omgeving.

- Hierna wordt je teruggestuurd naar de referentie Service Provider en krijg je een overzicht van de attributen die zijn ontvangen.

Mocht er in dit scenario iets fout gaan neem dan contact op met Kennisnet.