KNF:Shibboleth-sp: verschil tussen versies

Geen bewerkingssamenvatting |

|||

| (23 tussenliggende versies door 2 gebruikers niet weergegeven) | |||

| Regel 6: | Regel 6: | ||

==Stap 1: Installatie== | ==Stap 1: Installatie== | ||

Voor de installatie kunnen de stappen op de website van Shibboleth gevolgd worden: | Voor de installatie kunnen de stappen op de website van Shibboleth gevolgd worden: | ||

*[https://wiki.shibboleth.net/confluence/display/ | *[https://wiki.shibboleth.net/confluence/display/SP3 Installatie documentatie Shibboleth] | ||

*[https://wiki.shibboleth.net/confluence/display/ | *[https://wiki.shibboleth.net/confluence/display/SP3/SPConfig Configuratie referentie] | ||

===Installatie IIS === | |||

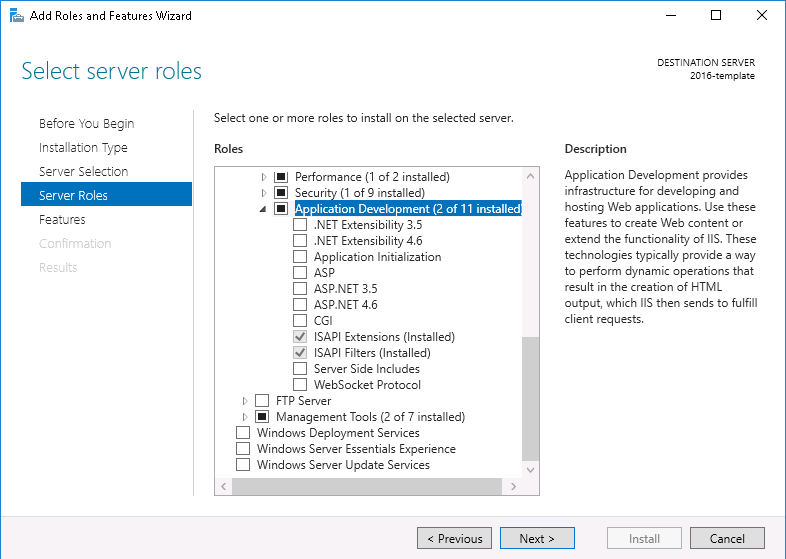

Voor de installatie van Shibboleth op een Windows server met IIS moet een aantal aanvullende stappen genomen worden. Voor de installatie van Shibboleth moet eerst het ISAPI filter geïnstalleerd worden. | |||

Controleer of onder '''Server Roles''' -> '''Application development''' de volgende opties zijn geïnstalleerd: | |||

* ISAPI extensions | |||

* ISAPI filters | |||

<br/> | |||

[[File:EF_Shibboleth_ISAPI_install.png]] | |||

<br/> | |||

<br/> | |||

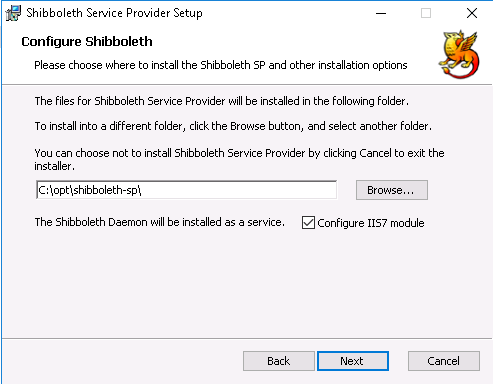

Tijdens de installatie van Shibboleth staat op het scherm, waar het installatie pad wordt ingevuld ('''Configure Shibboleth'''), een extra optie die moet worden aangevinkt ('''Configure IIS7 module'''). | |||

<br/> | |||

[[File:EF_Shibboleth_IIS_install.png]] | |||

<br/> | |||

==Stap 2: Configuratie== | ==Stap 2: Configuratie== | ||

| Regel 36: | Regel 51: | ||

<!-- Standaard keuzemenu voor Identity Provider uitzetten en direct naar Entree Federatie wijzen. | <!-- Standaard keuzemenu voor Identity Provider uitzetten en direct naar Entree Federatie wijzen. | ||

Onderstaande configuratie is voor staging. Bij livegang moet deze waarde aangepast worden naar | Onderstaande configuratie is voor staging. Bij livegang moet deze waarde aangepast worden naar https://engine.entree.kennisnet.nl/authentication/idp/metadata --> | ||

<SSO entityID=" | <SSO entityID="https://engine.entree-s.kennisnet.nl/authentication/idp/metadata"> | ||

SAML2 | SAML2 | ||

</SSO> | </SSO> | ||

| Regel 47: | Regel 62: | ||

<!-- Definieer de locatie waar de metadata van Entree Federatie opgehaald dient te worden. | <!-- Definieer de locatie waar de metadata van Entree Federatie opgehaald dient te worden. | ||

Bij livegang moet de URL https:// | Bij livegang moet de URL https://engine.entree.kennisnet.nl/authentication/idp/metadata ingesteld worden. --> | ||

<MetadataProvider type="XML" | <MetadataProvider type="XML" url="https://engine.entree-s.kennisnet.nl/authentication/idp/metadata" | ||

backingFilePath="entree-staging-metadata.xml" reloadInterval="7200"> | backingFilePath="entree-staging-metadata.xml" reloadInterval="7200"> | ||

</MetadataProvider> | </MetadataProvider> | ||

| Regel 57: | Regel 72: | ||

Stel bij het installeren altijd nieuwe certificaten in. Dit kan via het bij de installatie meegeleverde '''shib-keygen''' file. | Stel bij het installeren altijd nieuwe certificaten in. Dit kan via het bij de installatie meegeleverde '''shib-keygen''' file. | ||

Deze doorloopt een wizard en de certificaten die hieruit komen dienen in de Shibboleth map geplaatst te worden. Stel ook de juiste rechten in op deze certificaten zodat hier geen misbruik van gemaakt kan worden. Na het vervangen dient Shibboleth herstart te worden. | Deze doorloopt een wizard en de certificaten die hieruit komen dienen in de Shibboleth map geplaatst te worden. Stel ook de juiste rechten in op deze certificaten zodat hier geen misbruik van gemaakt kan worden. Na het vervangen dient Shibboleth herstart te worden. | ||

====Metadata URL==== | |||

Kennisnet heeft de URL naar de metadata nodig om de koppeling te configureren. De URL is normaal gesproken: | |||

''[URL van de applicatie]/Shibboleth.sso/Metadata'' | |||

<!-- TODO: Stap 3: het afschermen van content voor zowel IIS als Apache (Requestmap) --> | |||

[[Categorie:Entree Federatie]] | [[Categorie:Entree Federatie]] | ||

Huidige versie van 3 nov 2022 12:01

Deze handleiding bevat een stappenplan om Shibboleth in te zetten als Service Provider Provider en aan Entree Federatie te koppelen.

Stap 1: Installatie

Voor de installatie kunnen de stappen op de website van Shibboleth gevolgd worden:

Installatie IIS

Voor de installatie van Shibboleth op een Windows server met IIS moet een aantal aanvullende stappen genomen worden. Voor de installatie van Shibboleth moet eerst het ISAPI filter geïnstalleerd worden.

Controleer of onder Server Roles -> Application development de volgende opties zijn geïnstalleerd:

- ISAPI extensions

- ISAPI filters

Tijdens de installatie van Shibboleth staat op het scherm, waar het installatie pad wordt ingevuld (Configure Shibboleth), een extra optie die moet worden aangevinkt (Configure IIS7 module).

Stap 2: Configuratie

Voor het realiseren van een koppeling met Entree Federatie zijn een aantal aanpassingen in de configuratie van Shibboleth nodig.

Aanpassen attribute-map.xml

LET OP! De aanpassingen in de voorbeeld code zijn toevoegingen en/of wijzigingen.

De aanpassingen staan beschreven in commentaar.

<!-- standaard entree attributen controleer shibd.log of er attributen niet zijn gemapped -->

<Attribute name="entree_uid" id="entree_uid"/>

<Attribute name="uid" id="uid"/>

<Attribute name="eduPersonAffiliation" id="eduPersonAffiliation"/>

<Attribute name="givenName" id="givenName"/>

<Attribute name="nlEduPersonHomeOrganizationId" id="nlEduPersonHomeOrganizationId"/>

<Attribute name="nlEduPersonHomeOrganization" id="nlEduPersonHomeOrganization"/>

Aanpassen shibboleth2.xml

LET OP! De aanpassingen in de voorbeeld code zijn toevoegingen en/of wijzigingen.

De aanpassingen staan beschreven in commentaar.

<!-- Voer een entityID in voor uw applicatie (meestal unieke url van de dienst) -->

<ApplicationDefaults entityID="http://domainname.com"

REMOTE_USER="eppn persistent-id targeted-id"

<!-- AJP wordt voor het attribuut geplaatst. uid wordt bijvoorbeeld AJP_uid. Dit is niet verplicht. -->

attributePrefix="AJP_">

<!-- Standaard keuzemenu voor Identity Provider uitzetten en direct naar Entree Federatie wijzen.

Onderstaande configuratie is voor staging. Bij livegang moet deze waarde aangepast worden naar https://engine.entree.kennisnet.nl/authentication/idp/metadata -->

<SSO entityID="https://engine.entree-s.kennisnet.nl/authentication/idp/metadata">

SAML2

</SSO>

<!-- Voer de juiste contactgegevens in -->

<Errors supportContact="entree@kennisnet.nl"

logoLocation="/shibboleth-sp/logo.jpg"

styleSheet="/shibboleth-sp/main.css"/>

<!-- Definieer de locatie waar de metadata van Entree Federatie opgehaald dient te worden.

Bij livegang moet de URL https://engine.entree.kennisnet.nl/authentication/idp/metadata ingesteld worden. -->

<MetadataProvider type="XML" url="https://engine.entree-s.kennisnet.nl/authentication/idp/metadata"

backingFilePath="entree-staging-metadata.xml" reloadInterval="7200">

</MetadataProvider>

LET OP: Entree Federatie ververst elke 4 uur de metadata. Een wijziging van het entityID wordt echter niet automatisch opgepakt. Als je op een later tijdstip het entityID in de metadata wijzigt neem dan contact op met de servicedesk van Kennisnet: https://support.kennisnet.org/

Certificaten

Stel bij het installeren altijd nieuwe certificaten in. Dit kan via het bij de installatie meegeleverde shib-keygen file. Deze doorloopt een wizard en de certificaten die hieruit komen dienen in de Shibboleth map geplaatst te worden. Stel ook de juiste rechten in op deze certificaten zodat hier geen misbruik van gemaakt kan worden. Na het vervangen dient Shibboleth herstart te worden.

Metadata URL

Kennisnet heeft de URL naar de metadata nodig om de koppeling te configureren. De URL is normaal gesproken: [URL van de applicatie]/Shibboleth.sso/Metadata